Todo acerca del ransomware

¿Alguna vez se ha preguntado qué es todo este revuelo con el ransomware? Ha oído hablar de él en la oficina o leído sobre él en las noticias. Incluso puede que haya aparecido ahora mismo un mensaje emergente en la pantalla de su ordenador que le avisa de una infección con ransomware. Bueno, si tiene curiosidad por aprender todo lo que hay que saber sobre el ransomware, ha venido al lugar adecuado. Le hablaremos de las diferentes formas de ransomware, cómo puede infectarse, de dónde procede, contra quién atenta y qué puede hacer para protegerse.

¿Qué es ransomware?

El malware de rescate, o ransomware, es un tipo de malware que impide a los usuarios acceder a su sistema o a sus archivos personales y que exige el pago de un rescate para poder acceder de nuevo a ellos. Las primeras variantes de ransomware se crearon al final de la década de los 80, y el pago debía efectuarse por correo postal. Hoy en día los creadores de ransomware piden que el pago se efectúe mediante criptomonedas o tarjetas de crédito.

¿Cómo puede infectarse?

El ransomware puede infectar su ordenador de varias formas. Uno de los métodos más habituales actualmente es a través de spam malicioso, o malspam, que son mensajes no solicitados que se utilizan para enviar malware por correo electrónico. El mensaje de correo electrónico puede incluir archivos adjuntos trampa, como PDF o documentos de Word. También puede contener enlaces a sitios web maliciosos.

El malspam usa ingeniería social para engañar a la gente con el fin de que abra archivos adjuntos o haga clic en vínculos que parecen legítimos, aparentando que proceden de una institución de confianza o de un amigo. Los ciberdelincuentes emplean la ingeniería social en otros tipos de ataques de ransomware, por ejemplo presentarse como el FBI para asustar a los usuarios y obligarles a pagar una suma de dinero por desbloquear los archivos.

Otro método de infección habitual, que alcanzó su pico en 2016, es la publicidad maliciosa. La publicidad maliciosa consiste en el uso de publicidad en línea para distribuir malware con poca interacción por parte del usuario o incluso ninguna. Mientras navegan por la web, incluso por sitios legítimos, los usuarios pueden ser conducidos a servidores delictivos sin necesidad de hacer clic en un anuncio. Estos servidores clasifican los detalles de los ordenadores de las víctimas y sus ubicaciones y, a continuación, seleccionan el malware más adecuado para enviarlo. Frecuentemente, ese malware es ransomware.

Infografía sobre publicidad maliciosa y ransomware.

La publicidad maliciosa a menudo usa un iframe infectado, o elemento invisible de una página web, para hacer su trabajo. El iframe redirige a una página de aterrizaje de un exploit y el código malicioso ataca el sistema desde esta mediante un kit de exploits. Todo esto sucede sin el conocimiento del usuario, por lo que a menudo se conoce como ataque drive-by-download (por descarga oculta).

Tipos de ransomware

Hay tres tipos principales de ransomware, cuya gravedad va desde «algo molesto» a peligro del nivel de «crisis de los misiles de Cuba». Son los siguientes:

Scareware

El scareware no resulta tan temible. Incluye programas de seguridad falsos y ofertas falsas de soporte técnico. Podría recibir un mensaje emergente que le informa de que se ha detectado malware y que la única forma de librarse de él es pagar. Si no lo hace, seguramente continuará siendo bombardeado con mensajes emergentes, pero sus archivos están básicamente a salvo.

Un programa de software legítimo de seguridad informática no se dirigiría a los clientes en esos términos. Además, si no tiene instalado un programa de esa compañía en el ordenador, esta no tiene por qué estar supervisándole para detectar una infección por ransomware. Y en caso de que tuviera ese software de seguridad, no tendría que pagar por la eliminación de la infección, puesto que ya pagó el precio del software para que este haga precisamente ese trabajo.

Bloqueadores de pantalla

Con estos la alerta pasa a naranja. Si un ransomware que bloquea la pantalla llega a su ordenador, le impedirá el uso de su PC por completo. Al encender el ordenador aparece una ventana que ocupa toda la pantalla, a menudo acompañada de un emblema de aspecto oficial del FBI o del Departamento de Justicia de los Estados Unidos, que le indica que se han detectado actividades ilegales en su ordenador y que debe pagar una multa. Sin embargo, el FBI no actuaría nunca así ni le exigiría ningún pago por la realización de una actividad ilegal. En caso de que sospecharan que usted comete piratería, o que está en posesión de pornografía infantil o por cualquier otro delito informático, el FBI seguiría los canales legales adecuados.

Ransomware de cifrado

Este es el peor de todos. Este es el que le secuestra los archivos y los cifra, exigiendo un pago para volver a descifrarlos y devolvérselos. La razón por la que este tipo de ransomware es tan peligroso es porque una vez que los ciberdelincuentes se apoderan de los archivos, no hay ningún software de seguridad ni restauración del sistema capaz de devolvérselos. A menos que pague el rescate, puede despedirse de sus archivos. E incluso si lo paga, no hay ninguna garantía de que los ciberdelincuentes le devuelvan los archivos.

Últimos ataques de ransomware

-

Europol: El ransomware se mantiene como la principal amenaza en el informe IOCTA

-

Los troyanos y el ransomware dominan el panorama de las amenazas a centros educativos en 2018-2019

Hist. del ransomware

El primer ransomware, conocido como PC Cyborg o AIDS, fue creado a finales de los 80. PC Cyborg cifraba todos los archivos del directorio C: después de reiniciar 90 veces, y después exigía al usuario renovar su licencia mediante el envío de 189 dólares por correo postal a PC Cyborg Corp. El cifrado utilizado era bastante sencillo de descifrar, por lo que no resultaba una gran amenaza para aquellos que estaban familiarizados con la informática.

En los 10 años siguientes surgieron algunas variantes, pero hasta el año 2004 no entró en escena una auténtica amenaza de ransomware, cuando GpCode empleó un cifrado RSA débil para secuestrar archivos a cambio de un rescate.

En 2007 WinLock lideró el surgimiento de un nuevo tipo de ransomware que, en lugar de cifrar archivos, bloqueaba los ordenadores de sobremesa de los usuarios. WinLock se hacía con el control de la pantalla de la víctima y mostraba imágenes pornográficas. Después exigía un rescate a través de SMS de pago para eliminarlas.

Con el desarrollo de la familia Reveton de programas de ransomware en 2012 surgió una nueva forma de ransomware: ransomware de organismos policiales. A las víctimas se les impedía el uso de sus ordenadores de sobremesa y aparecía una página de aspecto oficial que incluía las credenciales de organismos policiales como el FBI y la Interpol. El ransomware denunciaba que el usuario había cometido un crimen como el hackeo de un ordenador, la descarga de archivos ilegales o incluso estar en posesión de pornografía infantil. La mayoría de las familias de ransomware de organismos policiales exigía el pago de una multa que iba de 100 a 3000 dólares con una tarjeta prepago como UKash o PaySafeCard.

Los usuarios de a pie no sabían cómo actuar y realmente pensaban que estaban siendo objeto de una investigación por parte de un organismo policial. Esta táctica de ingeniería social, actualmente conocida como culpa implícita, hace que el usuario se cuestione su propia inocencia y, en lugar de declarar una actividad de la que no se siente orgulloso, prefiere pagar el rescate y pasar página.

En 2013, CryptoLocker reintrodujo en el mundo el ransomware de cifrado; pero, esta vez, era mucho más peligroso. CryptoLocker empleó cifrado de nivel militar y almacenó la clave necesaria para desbloquear los archivos en un servidor remoto. Eso hizo que fuera prácticamente imposible para los usuarios recuperar sus datos a menos que pagaran el rescate. Este tipo de ransomware de cifrado sigue usándose hoy en día y ha demostrado ser una herramienta increíblemente eficaz para conseguir dinero para los ciberdelincuentes. Los brotes de ransomware a gran escala, como WannaCry en mayo de 2017 o Petya en junio de 2017, emplearon el ransomware de cifrado para hacer caer en la trampa a usuarios particulares y empresas de todo el mundo.

A finales de 2018, Ryuk apareció en el panorama del ransomware con numerosos ataques contra publicaciones de noticias estadounidenses, así como contra la autoridad de aguas y saneamiento de Onslow (Carolina del Norte, EE. UU.). En un interesante giro de los acontecimientos, los sistemas contra los que se dirigieron estos ataques fueron primero infectados con Emotet o Trickbot, dos ladrones de datos troyanos que ahora se utilizan para transmitir otros tipos de malware como, por ejemplo, Ryuk. Adam Kujawa, director de Malwarebytes Labs, considera que Emotet y TrickBot se están utilizando para encontrar objetivos de gran valor. Una vez infectado el sistema y marcado como un buen objetivo para el ransomware, Emotet/TrickBot vuelve a infectar el sistema, esta vez con Ryuk.

Ransomware Mac

Infórmese sobre KeRanger, el primer ransomware específico de Mac.

Para no quedar fuera del juego del ransomware, los creadores de malware para Mac publicaron el primer ransomware para sistemas operativos Mac en 2016. Llamado KeRanger, el ransomware infectaba una aplicación denominada Transmission que, cuando se iniciaba, copiaba archivos maliciosos que permanecían ejecutándose disimuladamente en segundo plano hasta que surgían y cifraban los archivos. Afortunadamente, poco después de que se detectara el ransomware Apple publicó una actualización del programa antimalware integrado XProtect que impedía al ransomware infectar los sistemas de los usuarios. No obstante, el ransomware para Mac ha dejado de ser algo teórico.

Ransomware móv.

No fue hasta la llegada del infame CryptoLocker y otras familias similares en 2014 que el ransomware empezó a verse a gran escala en dispositivos móviles. Normalmente el ransomware para móviles hace aparecer un mensaje que indica que el dispositivo ha sido bloqueado debido a algún tipo de actividad ilegal. El mensaje dice que se desbloqueará el teléfono una vez que se pague una tasa. A menudo el ransomware para móviles se introduce a través de una aplicación maliciosa y requiere que usted arranque el teléfono en modo seguro y elimine la aplicación infectada para poder recuperar el acceso a su dispositivo móvil.

¿A quién atacan sus creadores?

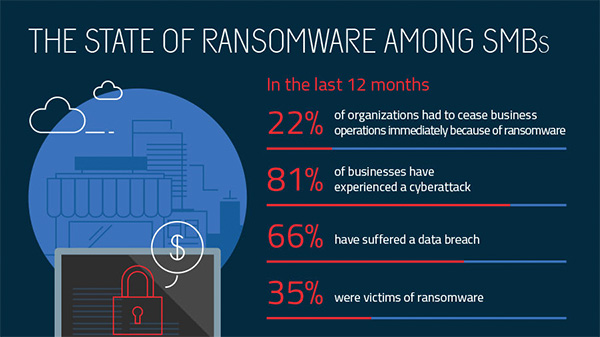

Cuando se introdujo (y posteriormente se reintrodujo) el ransomware, sus primeras víctimas fueron sistemas particulares (es decir, personas normales y corrientes). Sin embargo, los ciberdelincuentes empezaron a ser conscientes de todo su potencial cuando desplegaron el ransomware para las empresas. El ransomware tuvo tanto éxito contra las empresas, llegando incluso a detener la producción y provocar pérdidas de datos y de beneficios, que sus creadores dirigieron la mayoría de sus ataques contra ellas. Hacia finales del 2016, el 12,3 % de las detecciones empresariales globales fueron ransomware, frente a solo un 1,8 % de detecciones de usuarios particulares a nivel internacional. En 2017 el 35 % de las pequeñas y medianas empresas habían experimentado un ataque con ransomware.

Informe sobre el ransomware en pequeñas y medianas empresas.

Geográficamente hablando, los ataques con ransomware se centran todavía en los mercados occidentales, siendo el Reino Unido, EE. UU. y Canadá los tres países más afectados. Al igual que sucede con otros actores maliciosos, los creadores de ransomware van detrás del dinero, por lo que suelen buscar zonas con un alto porcentaje de uso de PC y una cierta riqueza. Cabe esperar que el ransomware (y otras formas de malware) aumente también en Asia y Sudamérica a medida que los mercados emergentes de esas zonas aceleran su crecimiento económico.

Qué hacer si hay infección

La regla número uno si se da cuenta de que se ha infectado con ransomware es no pagar nunca el rescate. (Este es ahora el consejo respaldado por el FBI). Todo lo que conseguiría sería animar a los ciberdelincuentes a lanzar ataques adicionales contra usted o contra otras personas. No obstante, es posible recuperar algunos archivos cifrados mediante desencriptadores gratuitos.

Pero seamos claros: No todas las familias de ransomware disponen de desencriptadores creados para ellas debido, en muchos casos, a que el ransomware usa algoritmos de cifrado avanzados y sofisticados. E incluso si existe un desencriptador, no está siempre claro que sea para la versión correcta del malware. Y no querrá cifrar aún más sus archivos usando el script de descifrado equivocado. Por tanto, debe prestar mucha atención al mensaje de rescate en sí, o incluso solicitar el consejo de un especialista en seguridad/TI antes de intentar nada.

Otras formas de hacer frente a una infección con ransomware son descargar un producto de seguridad conocido para la desinfección y ejecutar un análisis para eliminar la amenaza. Puede que no recupere todos sus archivos, pero puede estar seguro de que la infección se ha solucionado. En el caso del ransomware que bloquea las pantallas, puede que necesite realizar una restauración completa del sistema. Si eso no funciona, puede intentar ejecutar un análisis desde un CD de arranque o unidad USB.

Si desea intentar derrotar una infección con ransomware de cifrado, deberá permanecer especialmente atento. Si observa que el sistema se ralentiza sin ningún motivo aparente, apáguelo y desconéctelo de Internet. Si, una vez que lo arranque de nuevo, el malware sigue activo, no podrá enviar ni recibir instrucciones desde el servidor de comando y control. Eso significa que sin una clave o forma de obtener un pago, el malware permanecerá inactivo. En ese momento, descargue e instale un producto de seguridad y ejecute un análisis completo.

Cómo protegerse del ransomware

Los expertos en seguridad están de acuerdo en que el mejor modo de protegerse frente al ransomware es evitar la infección.

Más información acerca de los mejores métodos para evitar una infección con ransomware.

Aunque hay métodos para tratar una infección con ransomware, en el mejor de los casos son soluciones imperfectas, y a menudo requieren unos conocimientos técnicos que el usuario de a pie no posee. Por tanto, esto es lo que recomendamos a los usuarios para evitar las consecuencias de los ataques por ransomware.

El primer paso en la prevención del ransomware es invertir en un excelente programa de seguridad informática, algún programa con protección en tiempo real diseñado para frustrar los ataques con malware avanzado, como pueda ser el ransomware. También debe buscar características que protejan los programas más vulnerables frente a las amenazas (una tecnología anti-exploits) y al mismo tiempo impidan que el ransomware secuestre sus archivos (un componente anti-ransomware). Los clientes que utilizaron la versión Premium de Malwarebytes for Windows, por ejemplo, estuvieron protegidos de los principales ataques de ransomware de 2017.

A continuación, y aunque sea algo fastidioso, debe crear copias de seguridad de los datos regularmente. Nuestra recomendación es emplear un almacenamiento en la nube que incluya cifrado de alto nivel y autenticación multifactor. Sin embargo, también puede comprar unidades USB o discos duros externos en los que puede guardar archivos nuevos o actualizados, pero no olvide desconectar físicamente estos dispositivos del ordenador después de realizar la copia de seguridad ya que, en caso contrario, se podrían infectar también con el ransomware.

Después asegúrese de que sus sistemas y el software estén siempre actualizados. El brote de ransomware del WannaCry se aprovechó de una vulnerabilidad en el software de Microsoft. Aunque la compañía había publicado un parche para solucionar el problema en marzo de 2017, muchos no instalaron la actualización y quedaron indefensos frente al ataque. Sabemos que es difícil mantener siempre al día una lista creciente de actualizaciones para el conjunto cada vez mayor de programas de software y aplicaciones que utiliza en su vida diaria. Por eso, le recomendamos que habilite las actualizaciones automáticas.

Finalmente, esté siempre informado. Una de las formas más habituales en la que se infectan los ordenadores con ransomware es a través de ingeniería social. Reciba formación (y proporciónesela a sus empleados si es el propietario de la empresa) sobre cómo detectar malspam, sitios web sospechosos y otras estafas. Y, sobre todo, utilice el sentido común. Si algo parece sospechoso, probablemente lo sea.

Manténgase al día de las últimas novedades sobre ransomware en Malwarebytes Labs.